안녕하세요.

충남 공주 여행 1편에 이어서 2편도 포스팅하겠습니다^^

공주 무령왕릉과 왕릉원

주소

지도

운영시간

-매일 09:00 ~ 18:00 (입장마감 17:30)

-휴무일: 설 당일, 추석 당일

홈페이지

our.gongju.go.kr/tour/sub01_01_03.do

대표번호: 041-856-3151

박물관 관람을 마치고 무령왕릉으로 이동했습니다. 거리가 2km밖에 안되서 차로 금방 갈 수 있었어요.

무령왕릉 주차장과 건너편의 도서관 임시 주차장이 있는데, 저희는 임시 주차장을 이용했습니다.

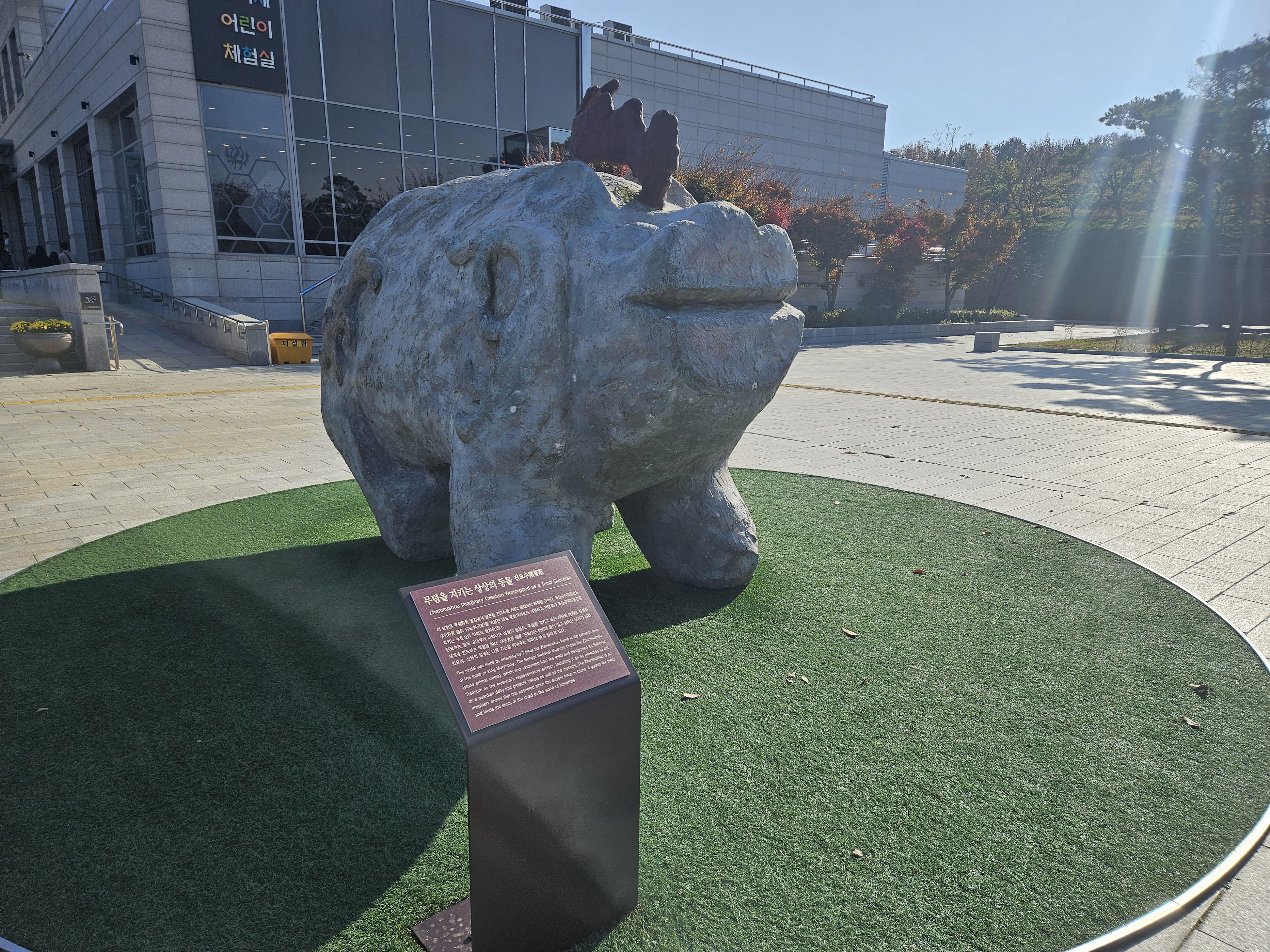

역시나 정문을 지키고 있는것은 진묘수네요~ㅎ

공주 무령왕릉과 왕릉원 정문 입구입니다.

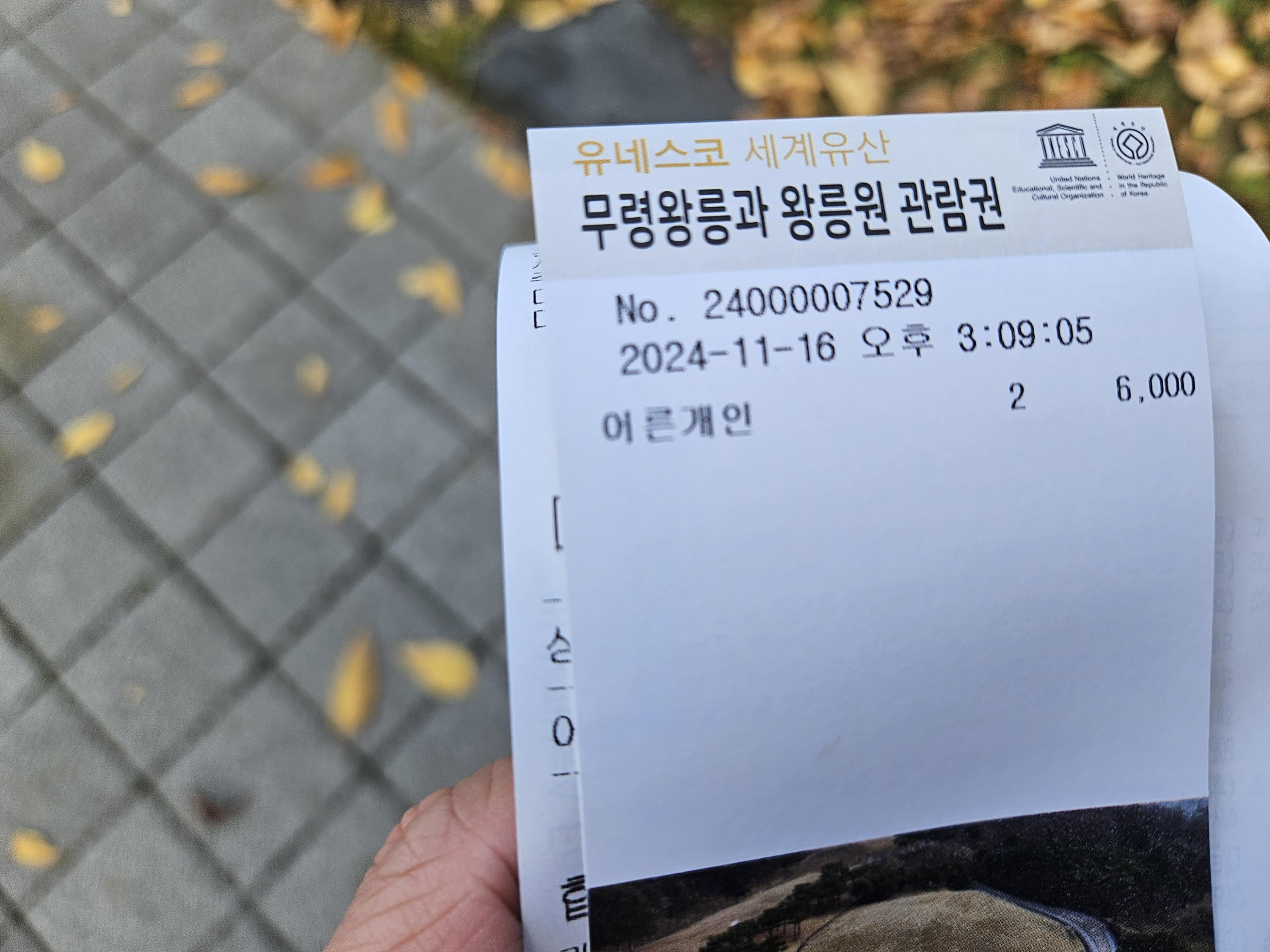

티켓 가격은 성인 3000원이고, 공산성까지도 입장할 수 있습니다.(통합 입장권)

왕릉원 전시관 입구입니다.

전시관에서는 무령왕릉에 대한 발견 과정, 무덤 종류, 건축 구조등에 대한 상세한 설명을 확인할 수 있어요!

무령왕릉도 찍어봤습니다~!

아직 발굴중인 왕릉도 있네요...발굴조사가 잘 되서 많은 국가유산을 보존하고 이어나갔으면 좋겠네요^^

무령왕릉에 있는 나무들이 멋져서 한 컷 찍어봤습니다^^

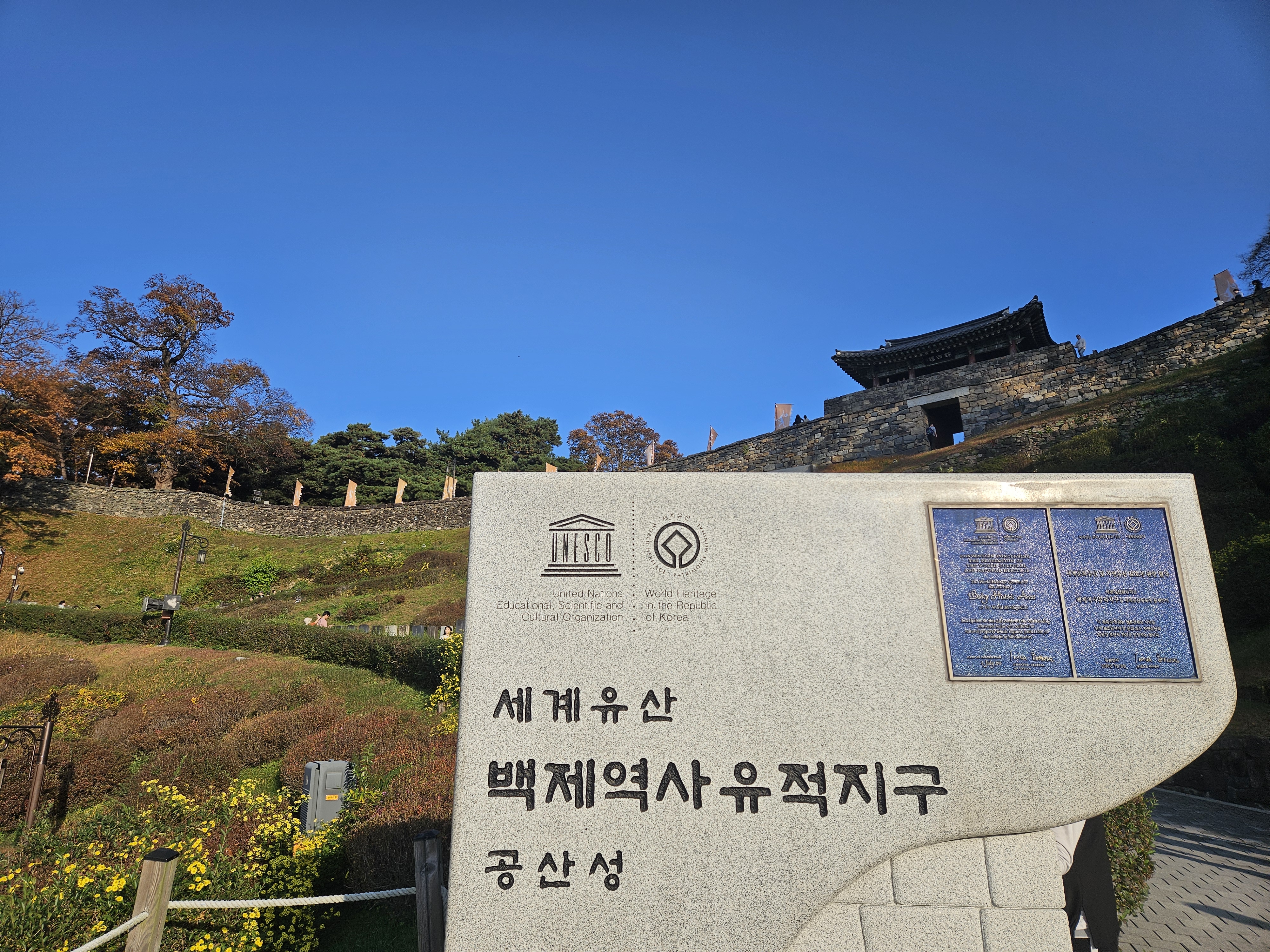

공산성

주소

충남 공주시 웅진로 280 (지번: 금성동 65-3)

지도

대표번호: 041-856-7700

마지막으로 방문한 곳은 공산성 입니다. 위의 두 곳에 비해 가장 시내에 위치하고 있습니다.

주차장은 대형 주차장, 소형 주차장 두곳입니다. 인기가 많은 명소라서 갓길에 주차한 차량도 많이 보이네요.

대형 주차장은 버스를 위한 주차장이라고 되어 있으나 실제 중소형차들이 많이 주차되어 있습니다.

소형 주차장 입구입니다.

대형 주차장 입구입니다. 알밤센터도 같이 있어요!

공산성에 올라가는 길입니다. 입구부터 성곽들이 보이네요.

공산성 입구의 모습니다~입구를 통해 들어오면 내부는 드넓은 공원이 조성되어 있습니다. 가족들이 오기 너무 좋을 것 같아요. 가장 인기가 많은 유적지 인것 같습니다. 사진 여러장 올려봅니다^^

아래 사진들은 성곽 위에서 밖을 바라본 모습입니다. 남한산성은 성곽 안쪽에 길이 따로 있었는데, 공산성은 성곽 위를 걷도록 되어 있습니다. 펜스가 따로 없어서 조금 위험해 보인다는 생각이 들기는 했네요...조심히 다녀야 될 것 같아요^^;;

이렇게 모든 여행을 마치고...마지막으로 공주알밤센터에 갔습니다. 근처에 편의점이 없어서 마실 것을 찾기위해 들렸는데, 카페도 있고 특산물도 판매하고 있더라구요^^

무인 자판기 형태로 특산물을 구입할 수 있었고, 카페에서는 알밤 식혜, 알밤 라떼 등 다양한 메뉴를 주문할 수 있었습니다.

저희는 알밤 식혜 먹었는데, 고소하고 맛있었습니다(추천). 식혜에 알밤이 들어가 있어요ㅎㅎㅎ

이렇게 즐거운 여행을 마치고 무사히 복귀하였네요^^

조금 피곤했지만 즐거운 하루였습니다.

공주 여행 꼭 한번 가보시기를 추천드려요!

'라이프' 카테고리의 다른 글

| [찜질방 방문기] 24시 스카이불가마사우나 – 오랜만에 땀 좀 빼고 왔어요! (1) | 2024.12.01 |

|---|---|

| 단양군의 웅장하고 멋스러운 사찰 - 구인사 방문기 (0) | 2024.11.21 |

| 충남 공주 여행 1편 - 쌍신집칼국수, 국립공주박물관 (16) | 2024.11.16 |

| 대관령 양떼목장 방문기 (1) | 2024.11.05 |

| 대형 빈티지샵 - 빈티지원(VintageOne) (37) | 2024.11.05 |